ZYGA

Vu+ Newbie

Konfiguracja i uruchamianie ssh (dropbear)W oparciu o image VTi oraz DUO2.[/U][/I]

Jeśli dobrze pamiętam to pakiet dropbear jest domyślnie zainstalowany już w image i jego proces powinien być na liście działających [ps x] lub [ps -A].

Jeśli go nie ma to sobie doinstalujcie.

Binarka znajduje się w /usr/sbin/, klucz rsa w /etc/dropbear/ a skrypt startowy w /etc/init.d/.

Zatrzymywanie, uruchamianie czy restart wykonamy w sesji telnet poleceniem:

Właściwie to ssh można używać od razu po instalacji logując się przy użyciu loginu i hasła do tunera i właściwie można by na tym zakończyć ale celem tego opisu jest pokazanie jak skonfigurować ssh z kluczem prywatnym i wyłączenie logowania hasłem.

Dlaczego?

Ponieważ logowanie hasłem nie jest bezpieczne. Metodą brute-force można to hasło złamać jeśli port 22 pozostaje zbyt długo otwarty na zewnątrz i nie kontrolujemy logów.

W związku z tym w pierwszej kolejności należy wygenerować sobie nowy klucz rsa, gdyż ten zawarty w image ma każdy i lepiej mieć swój unikalny.

Zatrzymujemy dropbear i generujemy klucz:

Przykład:

lub

jeśli ktoś życzy sobie klucz 2048 bitowy.

Wygenerowany klucz rsa przenosimy do /etc/dropbear/ nadpisując istniejący. Warto zapisać sobie odcisk klucza (fingerprint) by sprawdzić sobie czy przy łączeniu za pierwszym razem łączymy się do swojego serwera ssh. Odcisk zostanie zapamiętany w kliencie ssh (Putty) i w razie jego nieautoryzowanej 'podmiany' Putty zgłosi nam taki fakt pytając czy to jest rzeczywiście nasz serwer.

Kolejnym krokiem jest wyłączenie logowania hasłem. Aby tego dokonać należy utworzyć plik o nazwie 'dropbear' z poniższą zawartością:

gdzie opcja -s wyłącza użycie hasła. Opcja -a jest dodatkowo do celów tunelowania połączenia ale nie o tym tu będę pisał więc nie musi się ona znajdować u Was. Skupmy się tylko na opcji -s.

Tak przygotowany plik (w załączniku) umieszczamy w /etc/default/. Wystarczą prawa 600 więc nie musimy nic zmieniać.

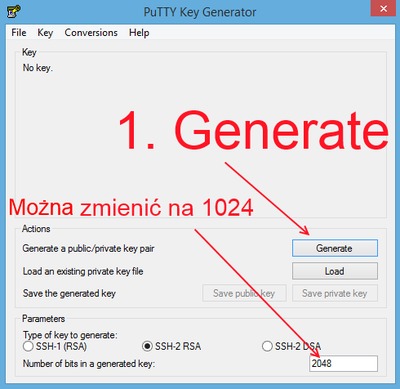

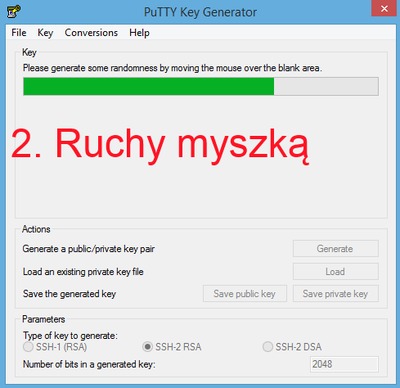

Następnie musimy przygotować klucz publiczny i prywatny oraz plik authorized_keys. Posłużymy się programem Putty Key Generator (w załączniku):

1. Generujemy klucz - siła klucza 1024 czy 2048 do wyboru, nie jest ona zależna od siły klucza rsa, który to wcześniej wygenerowaliśmy.

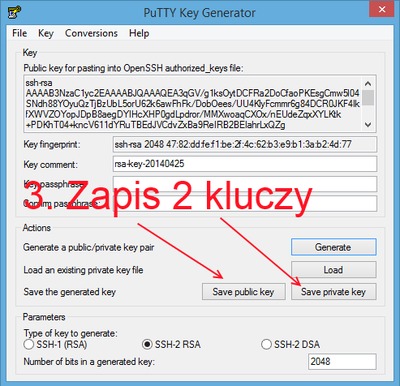

2. Zapisujemy oba klucze gdzieś na dysk komputera (przy zapisie należy zdecydować czy klucz będzie kodowany czy nie - wybieramy nie).

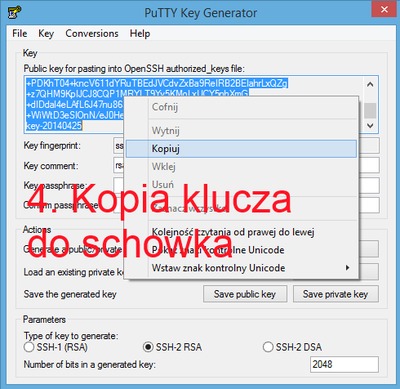

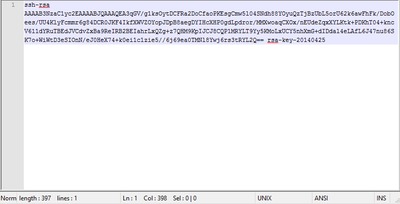

3. Kopiujemy klucz (zrzut 4) do schowka.

4. Tworzymy plik o nazwie 'authorized_keys' i umieszczamy tam wcześniej skopiowany klucz:

WAŻNE: klucz ma znajdować się w jednej linii. Na zrzucie jest zawinięty celem wyświetlenia jego całości i zwrócenia Wam uwagi na jego budowę. W kluczu są tylko 2 spacje: po pierwszym słowie rsa i przed drugim. Jeśli dobrze go skopiujecie to nie powinno być problemów. Klucz może mieć różną długość w zależności od wybranej jego siły przy generowaniu.

5. Utworzony plik 'authorized_keys' umieszczamy w /home/root/.shh/ czyli w folderze którego domyślnie nie ma i też trzeba go utworzyć. Jak widać folder ma mieć kropkę z przodu w nazwie więc będzie niewidoczny gdy go utworzycie. Dla ułatwienia możecie go najpierw stworzyć bez kropki, dodać do niego plik authorized_keys i potem zmienić na nazwę z kropką.

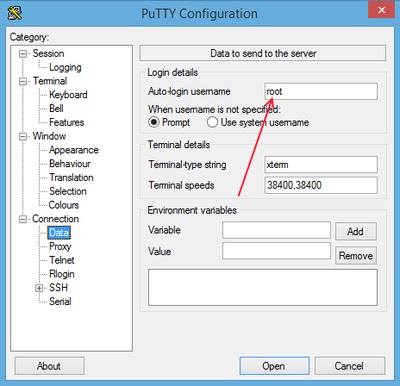

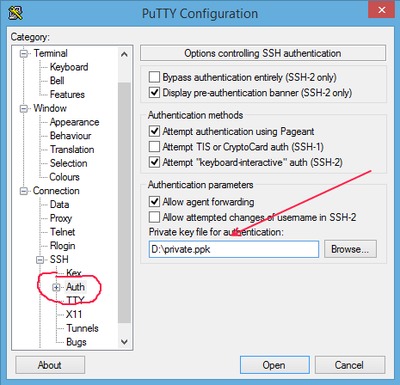

Generowanie kluczy mamy za sobą więc otwieramy Putty (w załączniku) i konfigurujemy sesję ssh, która jest prosta ale aby użyć naszego klucza prywatnego musimy go wskazać w programie:

Tak skonfigurowaną i zapisaną sesję Putty możemy użyć do połączenia.

Startujecie dropbear i tworzycie połączenie.

Wygląd procesu dropbear po modyfikacji:

Pamiętajcie, że od tego momentu nie zalogujecie się poprzez ssh bez posiadania klucza prywatnego więc jeśli planujecie łączyć się zdalnie należy go zabrać ze sobą i oczywiście chronić przed innymi!

Powodzenia.

&

----------------------------------------------------------------------

TU Plik do pobrania

PLIKI: Pobierz

Jeśli dobrze pamiętam to pakiet dropbear jest domyślnie zainstalowany już w image i jego proces powinien być na liście działających [ps x] lub [ps -A].

Jeśli go nie ma to sobie doinstalujcie.

Binarka znajduje się w /usr/sbin/, klucz rsa w /etc/dropbear/ a skrypt startowy w /etc/init.d/.

Zatrzymywanie, uruchamianie czy restart wykonamy w sesji telnet poleceniem:

Code:

/etc/init.d/dropbear stop|start|restartWłaściwie to ssh można używać od razu po instalacji logując się przy użyciu loginu i hasła do tunera i właściwie można by na tym zakończyć ale celem tego opisu jest pokazanie jak skonfigurować ssh z kluczem prywatnym i wyłączenie logowania hasłem.

Dlaczego?

Ponieważ logowanie hasłem nie jest bezpieczne. Metodą brute-force można to hasło złamać jeśli port 22 pozostaje zbyt długo otwarty na zewnątrz i nie kontrolujemy logów.

W związku z tym w pierwszej kolejności należy wygenerować sobie nowy klucz rsa, gdyż ten zawarty w image ma każdy i lepiej mieć swój unikalny.

Zatrzymujemy dropbear i generujemy klucz:

Code:

dropbearkey -t rsa -f /home/root/dropbear_rsa_host_keyPrzykład:

lub

Code:

dropbearkey -t rsa -s 2048 -f /home/root/dropbear_rsa_host_keyWygenerowany klucz rsa przenosimy do /etc/dropbear/ nadpisując istniejący. Warto zapisać sobie odcisk klucza (fingerprint) by sprawdzić sobie czy przy łączeniu za pierwszym razem łączymy się do swojego serwera ssh. Odcisk zostanie zapamiętany w kliencie ssh (Putty) i w razie jego nieautoryzowanej 'podmiany' Putty zgłosi nam taki fakt pytając czy to jest rzeczywiście nasz serwer.

Kolejnym krokiem jest wyłączenie logowania hasłem. Aby tego dokonać należy utworzyć plik o nazwie 'dropbear' z poniższą zawartością:

Code:

DROPBEAR_EXTRA_ARGS="-s -a"Tak przygotowany plik (w załączniku) umieszczamy w /etc/default/. Wystarczą prawa 600 więc nie musimy nic zmieniać.

Następnie musimy przygotować klucz publiczny i prywatny oraz plik authorized_keys. Posłużymy się programem Putty Key Generator (w załączniku):

1. Generujemy klucz - siła klucza 1024 czy 2048 do wyboru, nie jest ona zależna od siły klucza rsa, który to wcześniej wygenerowaliśmy.

2. Zapisujemy oba klucze gdzieś na dysk komputera (przy zapisie należy zdecydować czy klucz będzie kodowany czy nie - wybieramy nie).

3. Kopiujemy klucz (zrzut 4) do schowka.

4. Tworzymy plik o nazwie 'authorized_keys' i umieszczamy tam wcześniej skopiowany klucz:

WAŻNE: klucz ma znajdować się w jednej linii. Na zrzucie jest zawinięty celem wyświetlenia jego całości i zwrócenia Wam uwagi na jego budowę. W kluczu są tylko 2 spacje: po pierwszym słowie rsa i przed drugim. Jeśli dobrze go skopiujecie to nie powinno być problemów. Klucz może mieć różną długość w zależności od wybranej jego siły przy generowaniu.

5. Utworzony plik 'authorized_keys' umieszczamy w /home/root/.shh/ czyli w folderze którego domyślnie nie ma i też trzeba go utworzyć. Jak widać folder ma mieć kropkę z przodu w nazwie więc będzie niewidoczny gdy go utworzycie. Dla ułatwienia możecie go najpierw stworzyć bez kropki, dodać do niego plik authorized_keys i potem zmienić na nazwę z kropką.

Generowanie kluczy mamy za sobą więc otwieramy Putty (w załączniku) i konfigurujemy sesję ssh, która jest prosta ale aby użyć naszego klucza prywatnego musimy go wskazać w programie:

Tak skonfigurowaną i zapisaną sesję Putty możemy użyć do połączenia.

Startujecie dropbear i tworzycie połączenie.

Wygląd procesu dropbear po modyfikacji:

Code:

0:00 /usr/sbin/dropbear -r /etc/dropbear/dropbear_rsa_host_key -p 22 -s -aPamiętajcie, że od tego momentu nie zalogujecie się poprzez ssh bez posiadania klucza prywatnego więc jeśli planujecie łączyć się zdalnie należy go zabrać ze sobą i oczywiście chronić przed innymi!

Powodzenia.

&

----------------------------------------------------------------------

TU Plik do pobrania

PLIKI: Pobierz